1. LDAP [Part 1] - Giới thiệu về LDAP

Giới thiệu và tìm hiểu về LDAP.

Nơi chứa các tài liệu tham khảo của dịch vụ Cloud365.

Trong các bài viết trước, mình đã hướng dẫn cách cài đặt OpenLDAP, phpLDAPadmin, cũng như thực hiện việc SSH sử dụng xác thực với tài khoản của LDAP. Để tiếp tục serie về LDAP, trong bài viết này mình sẽ tiếp tục hướng dẫn cách tích hợp LDAP với Pfsense - một firewall khá nổi tiếng

Pfsense version pfSense-CE-2.4.4

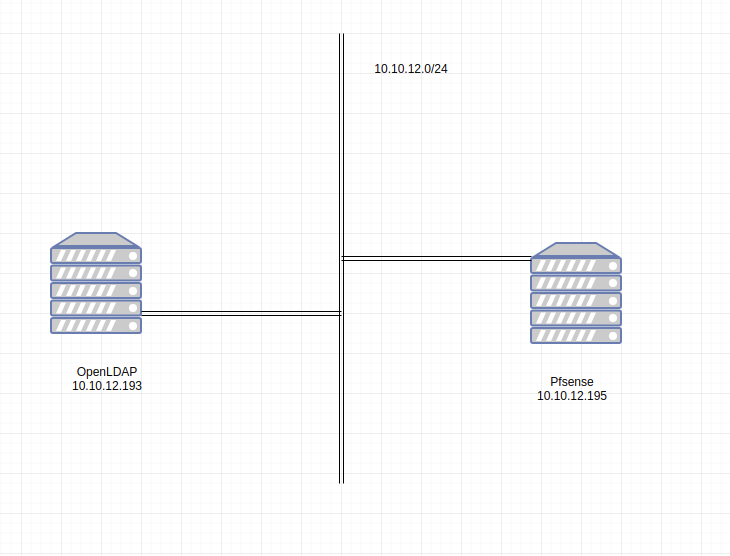

1. Tạo một cấu trúc như sau:

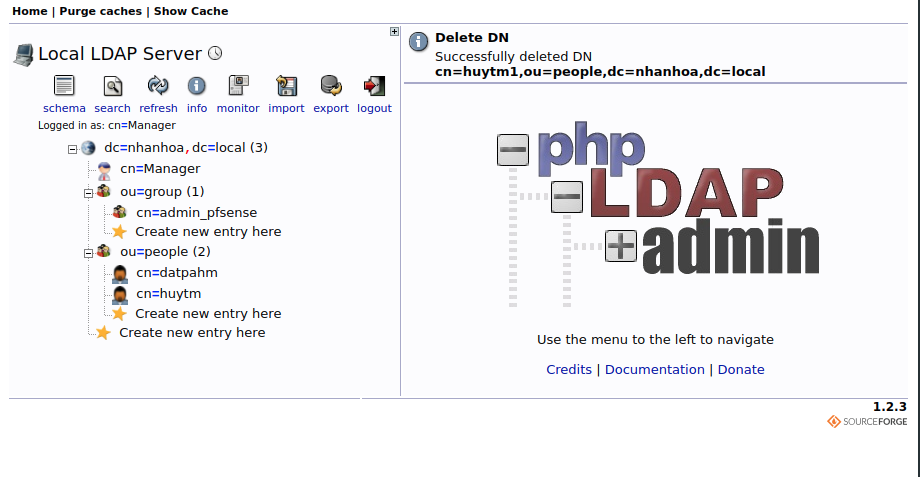

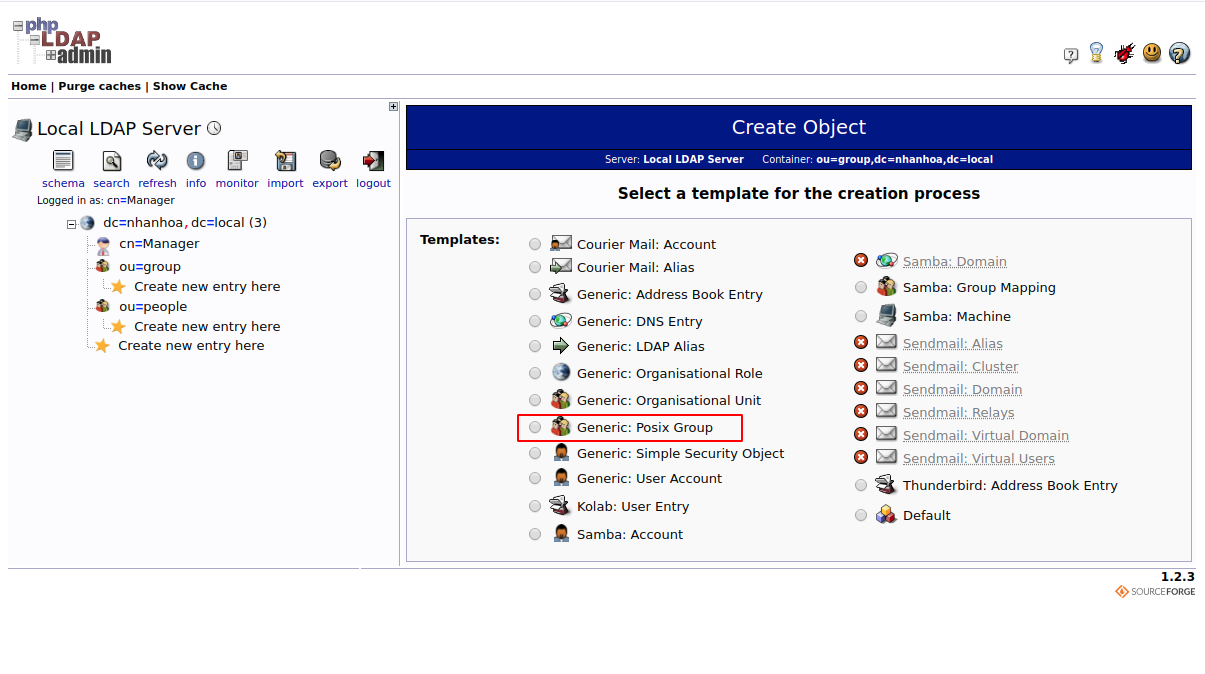

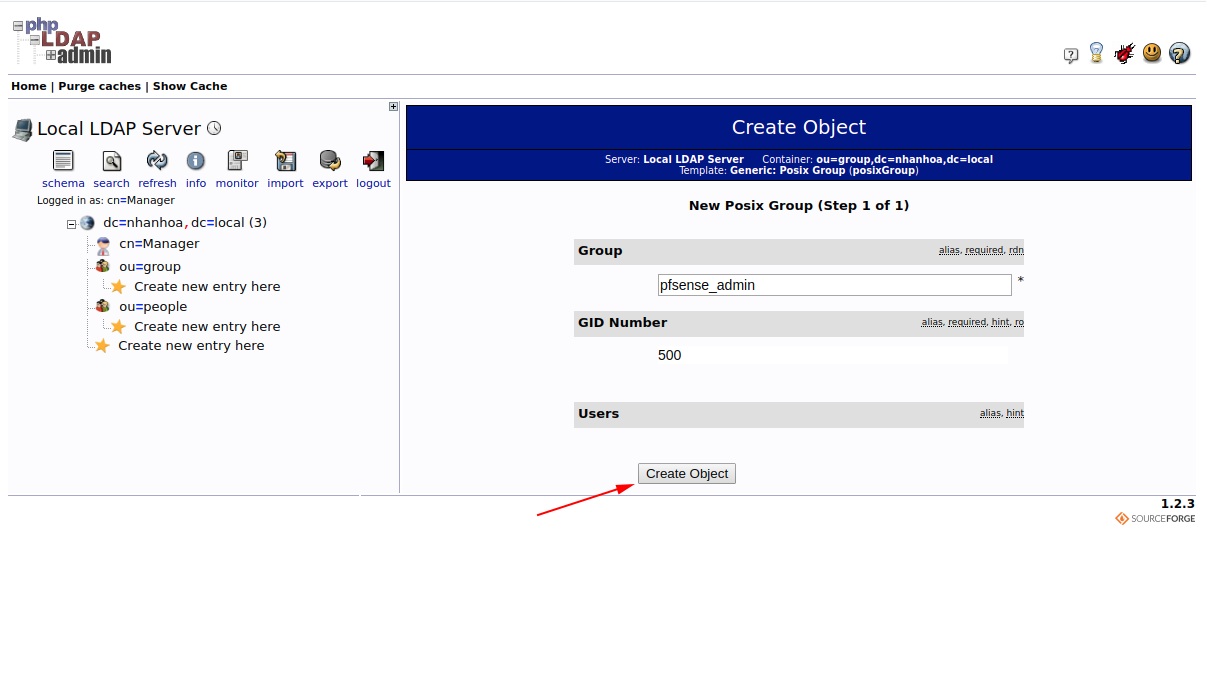

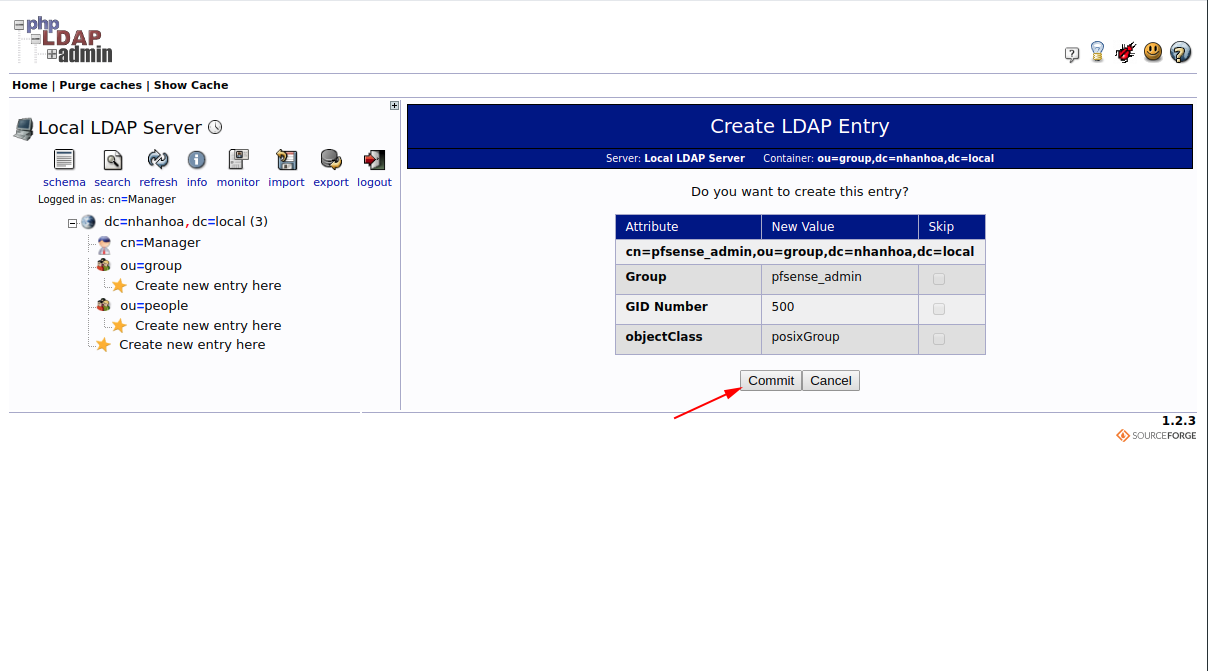

Tạo group, tùy vào mục đích sử dụng sẽ tạo các group khác nhau, ở đây mình tạo group pfsense_admin:

ou=group -> Create a child entry -> Generic: Posix Group :

pfsense_admin và chọn Create Object

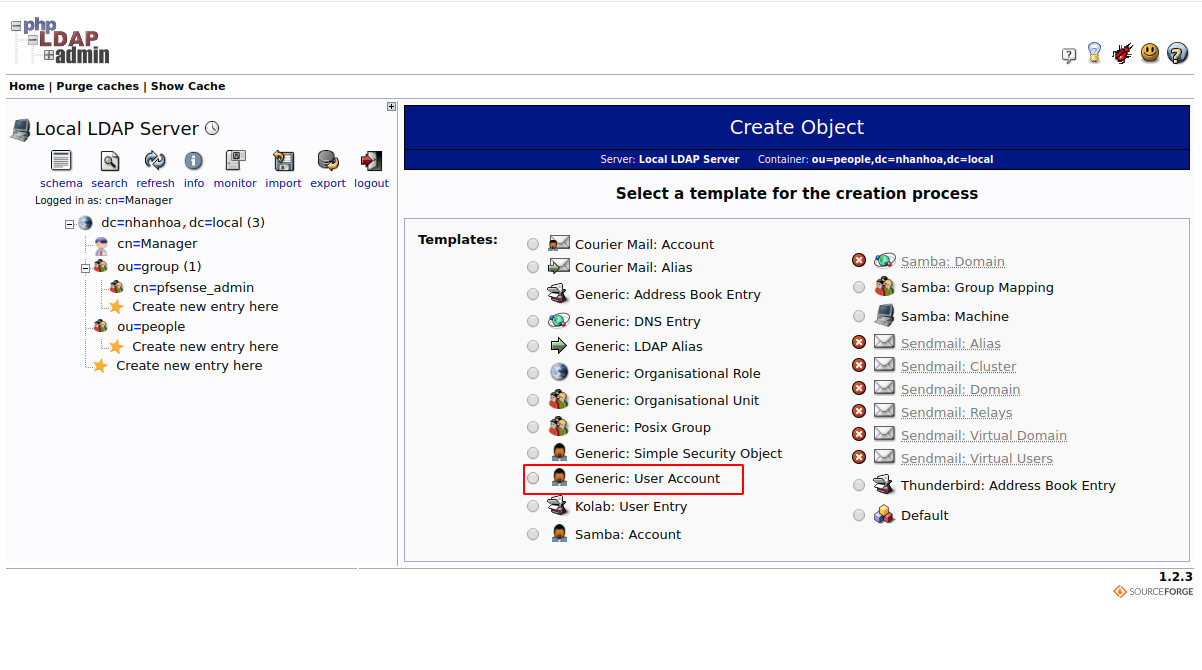

2. Tạo user

ou=people -> Create a child entry -> Generic: User Account

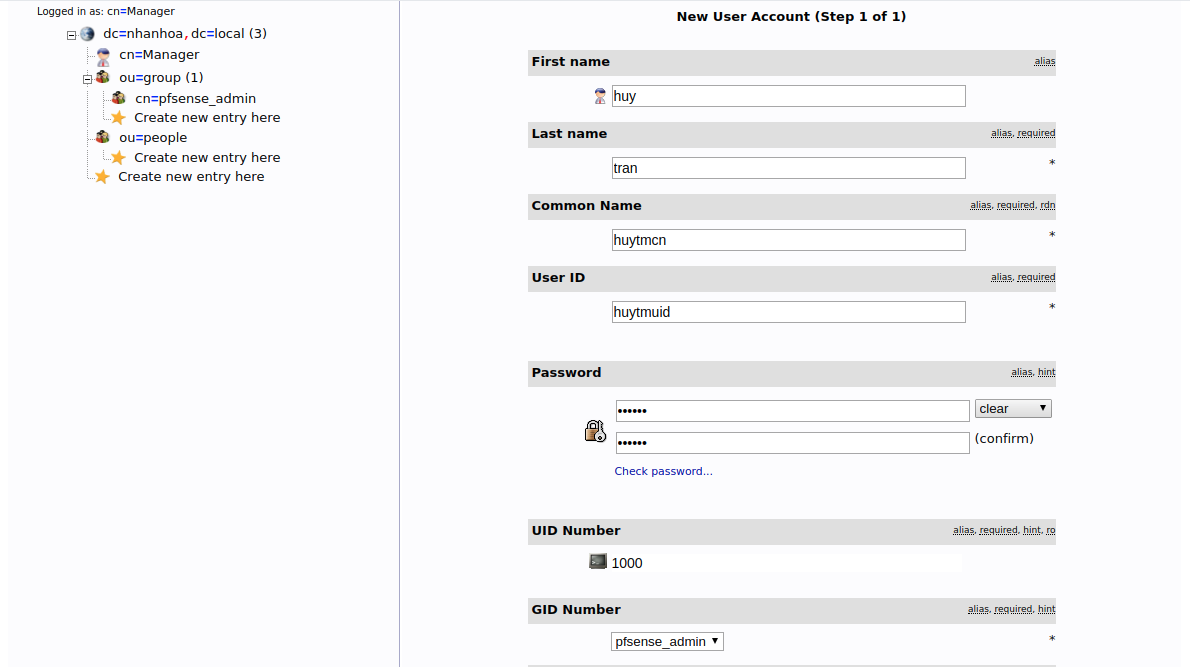

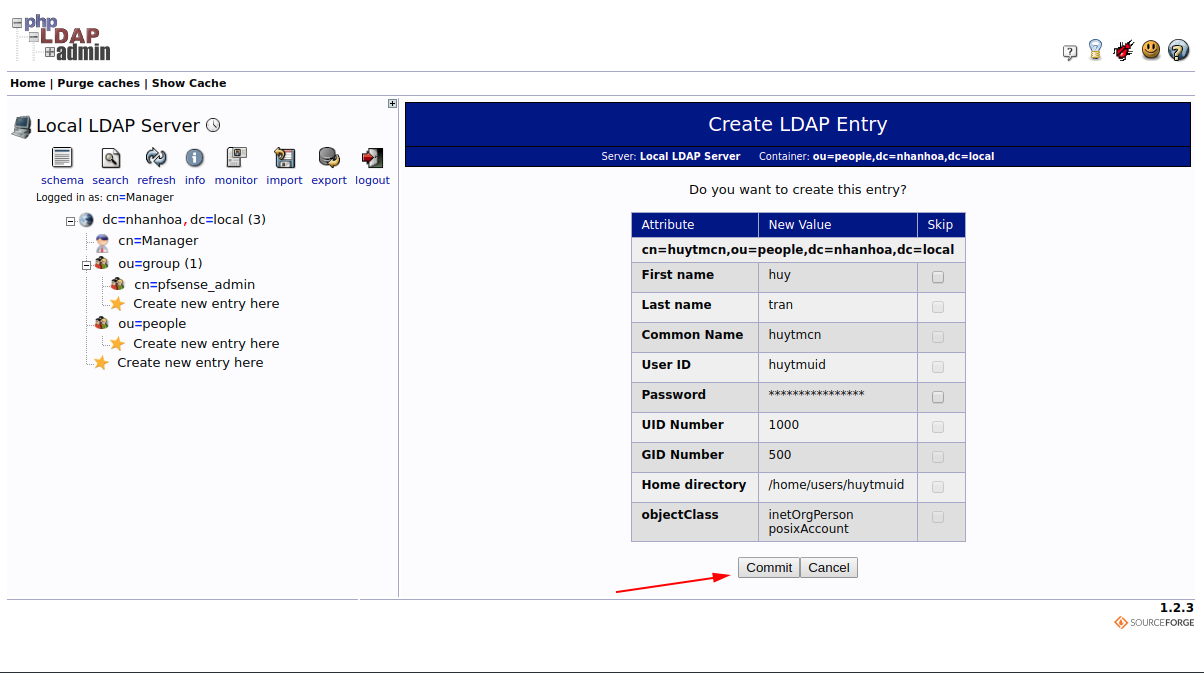

Nhập các thông tin cần thiết sau đó chọn Creat Object

First name : huy

Last name : tran

Common Name: huytmcn

User ID : huytmuid

Password : *****

GID Number : pfsense_admin

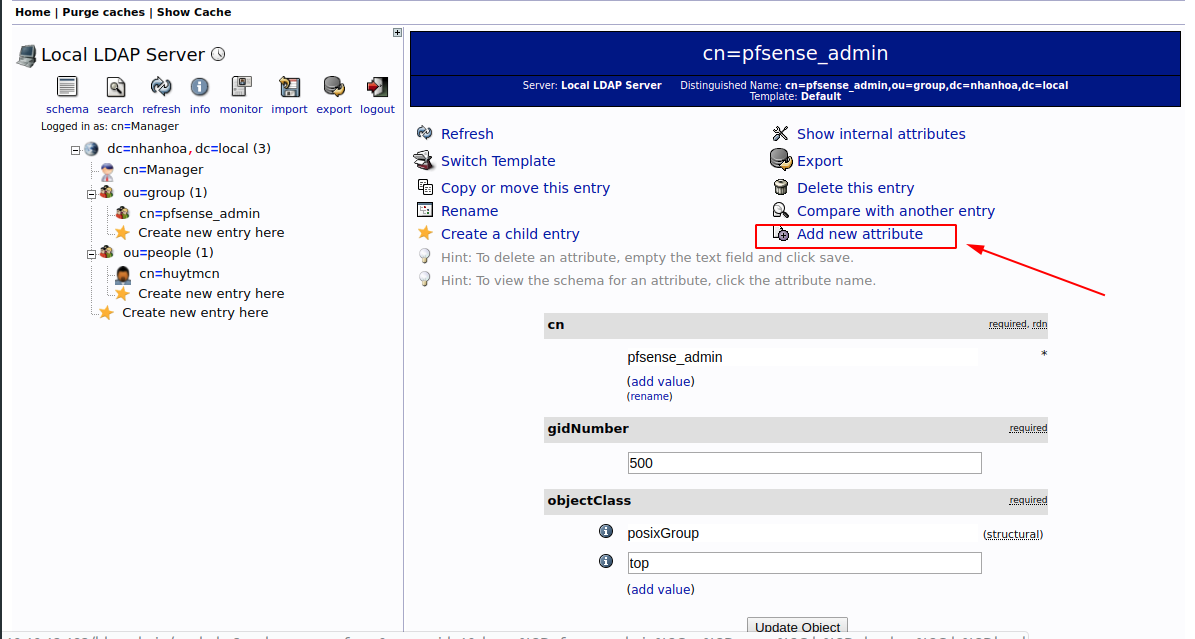

3. Mapping user với group

Vì mình sử dụng php ldapadmin nên một số group defaul sẽ cần phải bổ sung thêm attribute.

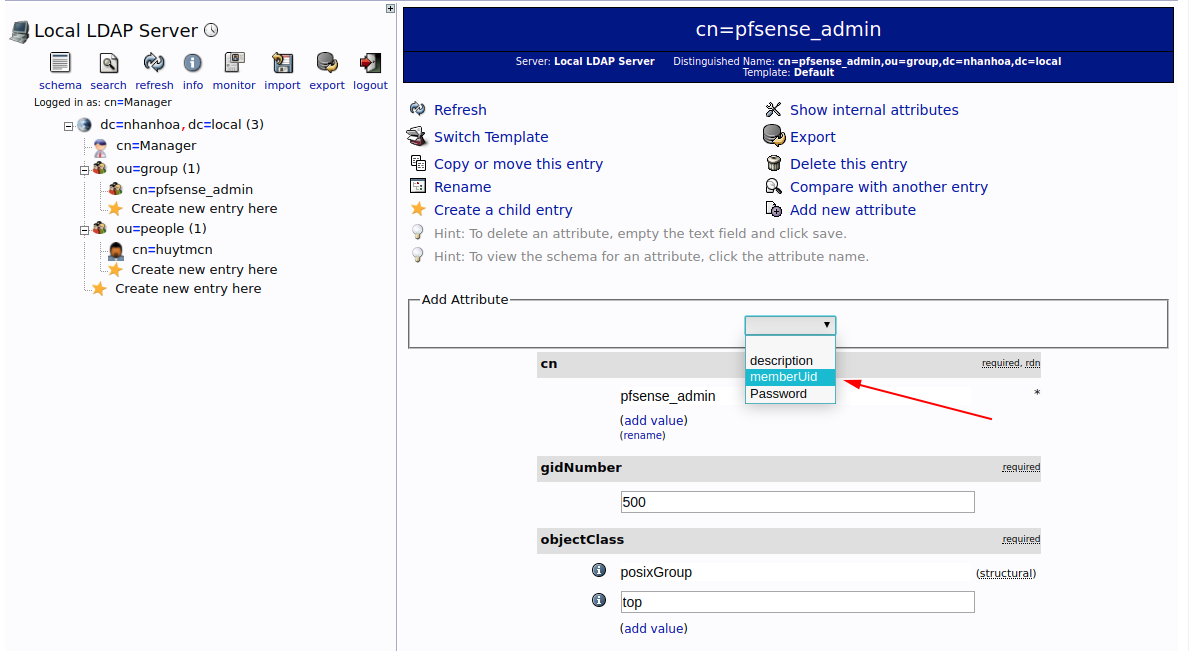

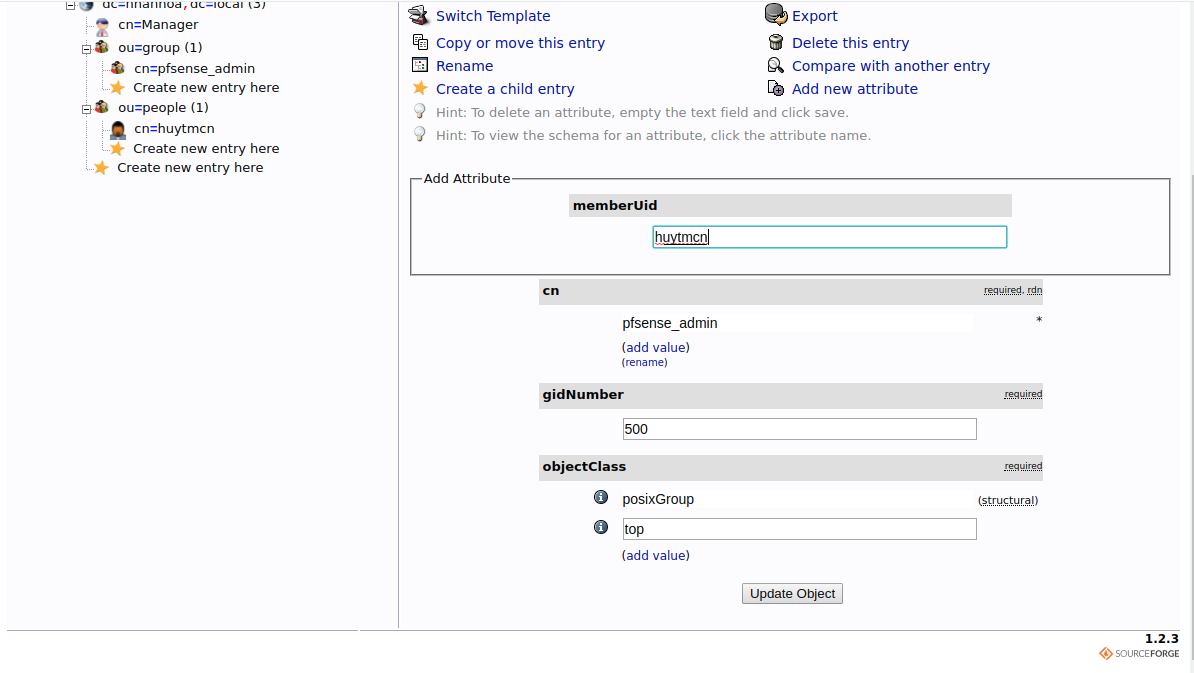

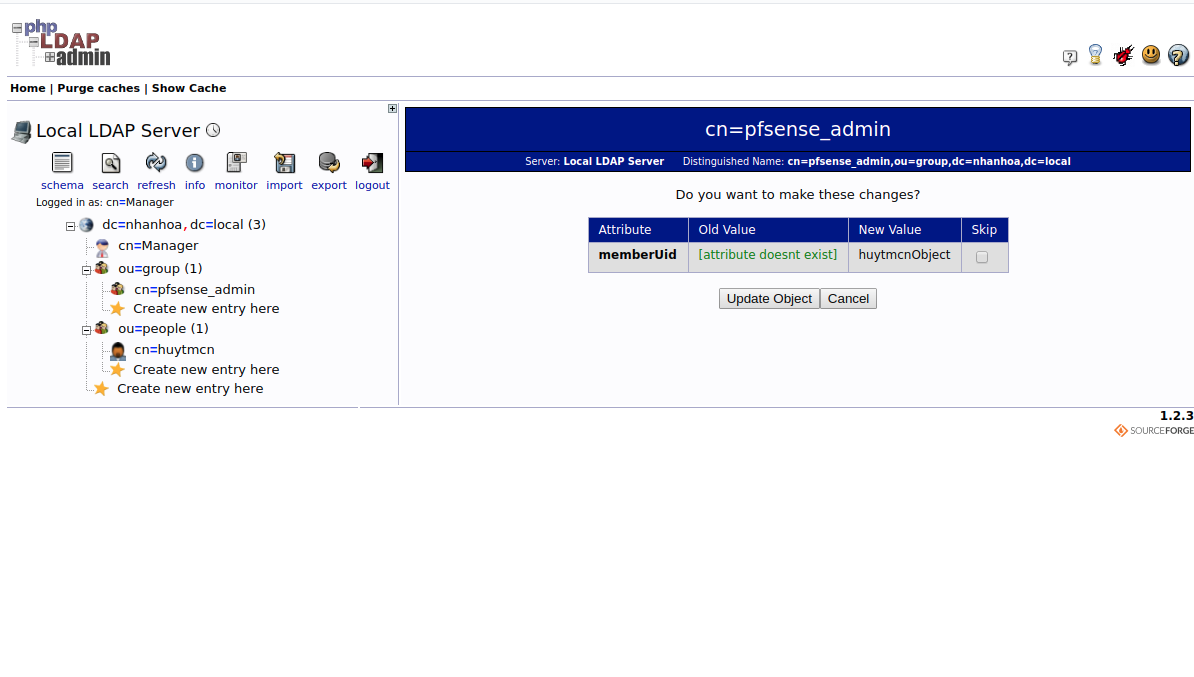

cn=pfsense_admin -> Add new attribute

memberUid

Lần sau muốn map user vào group pfsense_admin thì chỉ cần chọn (add value) và thêm user mong muốn.

Thực hiện tạo các user và group khác tùy mục đích sử dụng của bạn

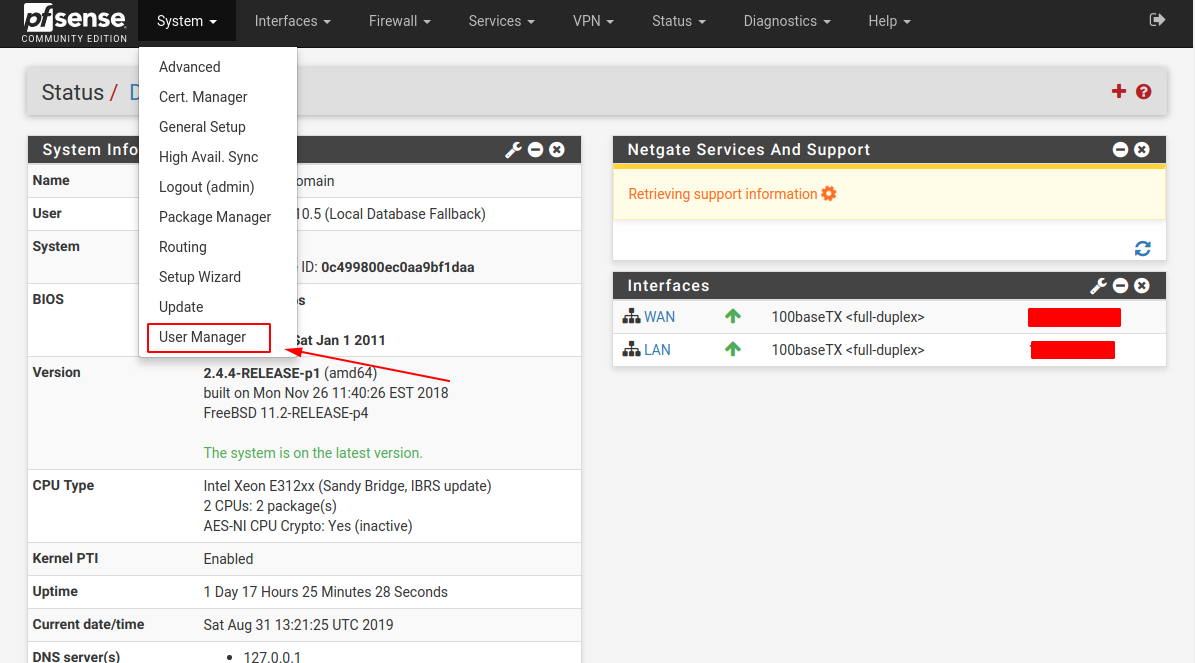

Đăng nhập vào tài khoản admin

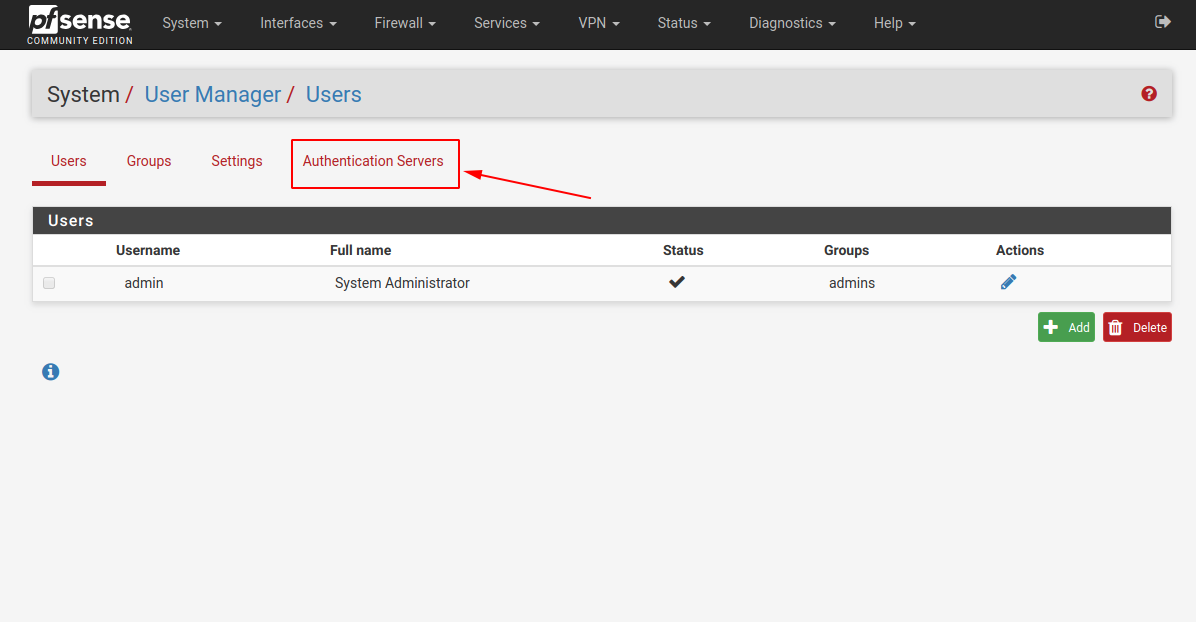

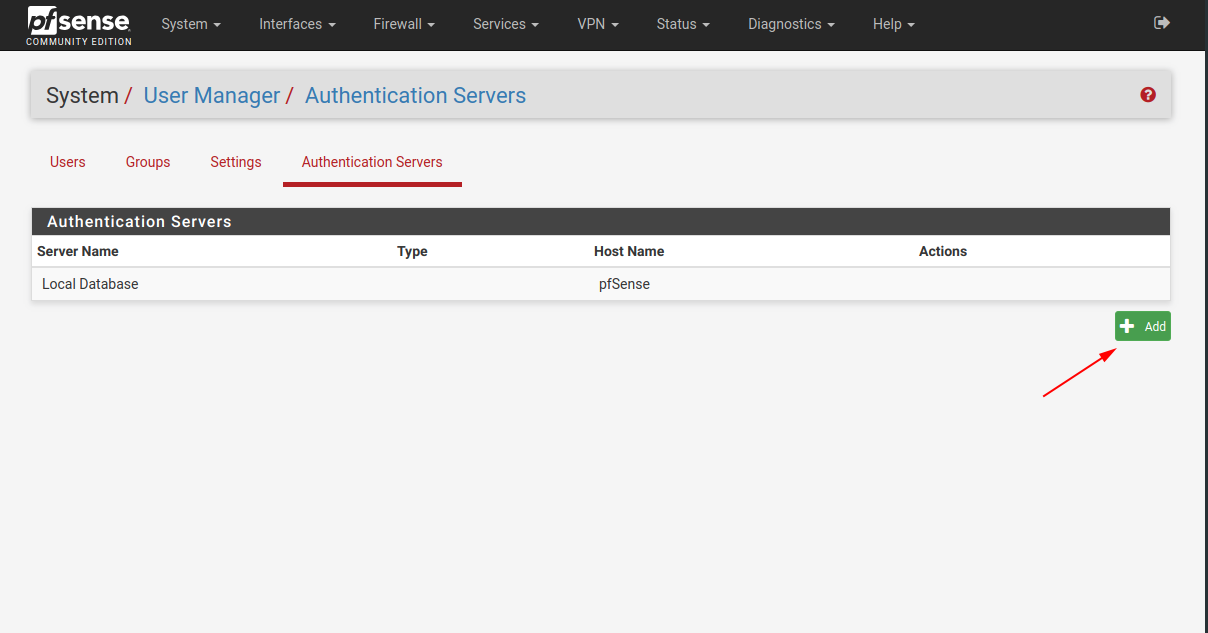

1. Tạo mới một kiểu xác thực sử dụng LDAP

System -> User Manager

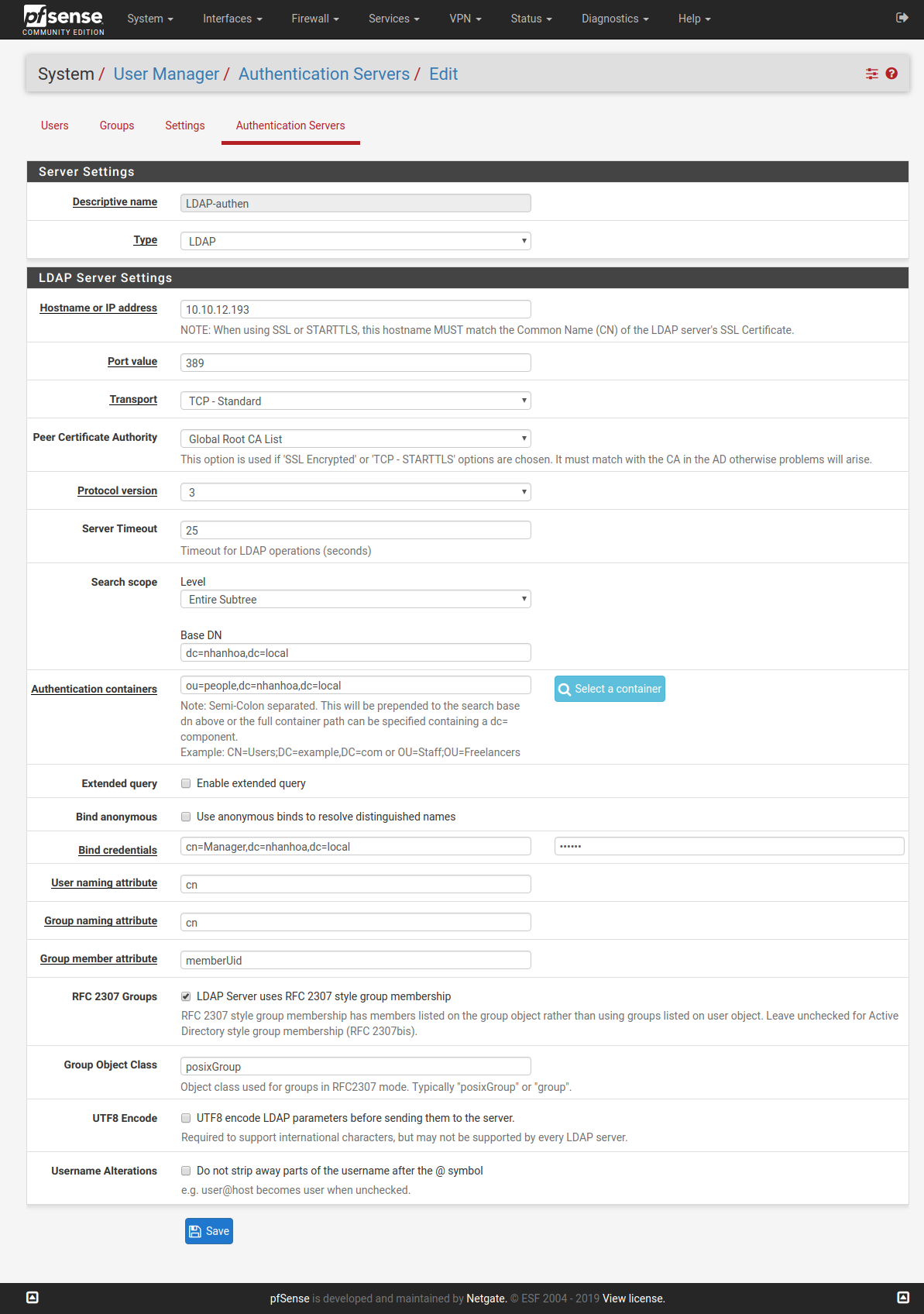

Nhập thông tin và chọn Save

Descriptive name : LDAP-authen

Type : LDAP

Hostname or IP address : 10.10.12.193 (Địa chỉ IP LDAP server)

Port value : 389

Transport : TCP - Standard

Peer Certificate Authority: Global Root CA List

Protocol version : 3

Server Timeout : 25

Search scope - Level : Entire Subtree

Search scope - BaseDN : Entire Subtree

Base DN : dc=nhanhoa,dc=local

Authentication containers : ou=people,dc=nhanhoa,dc=local

Extended query : Uncheck

Bind anonymous : UnCheck

Bind credentials : cn=Manager,dc=nhanhoa,dc=local (Password *****)

Initial Template : OpenLDAP

User naming attribute : cn

Group naming attribute : cn

Group member attribute : memberUid

RFC 2307 Groups : Check

Group Object Class : posixGroup

UTF8 Encode : Uncheck

Username Alterations : Uncheck

Chọn Save

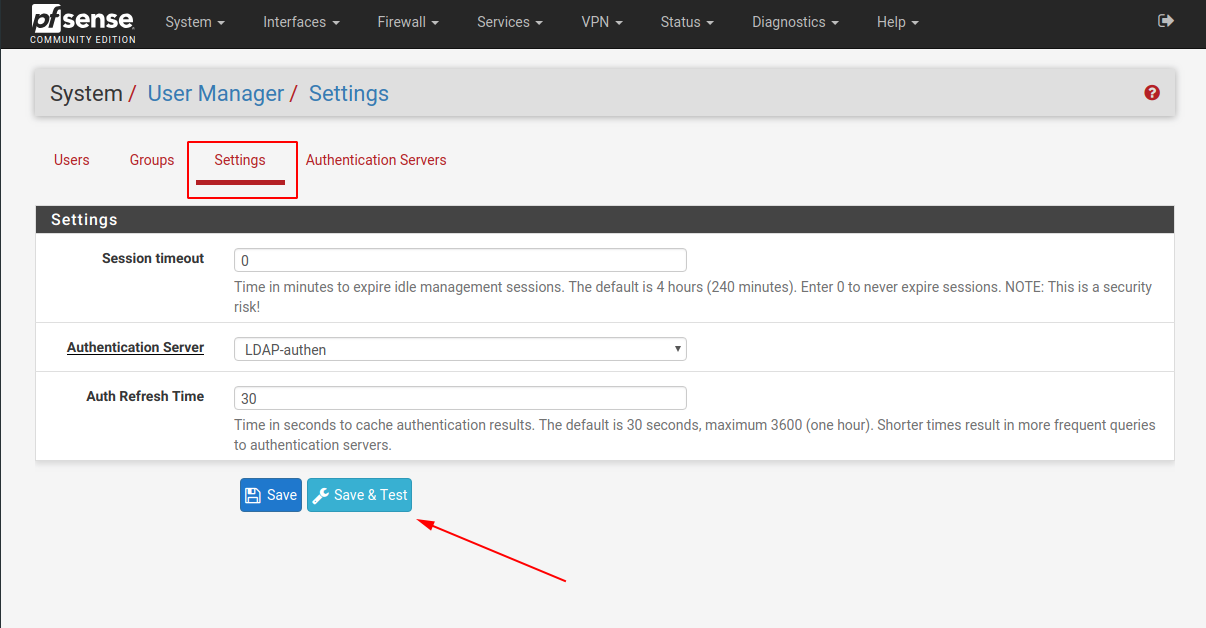

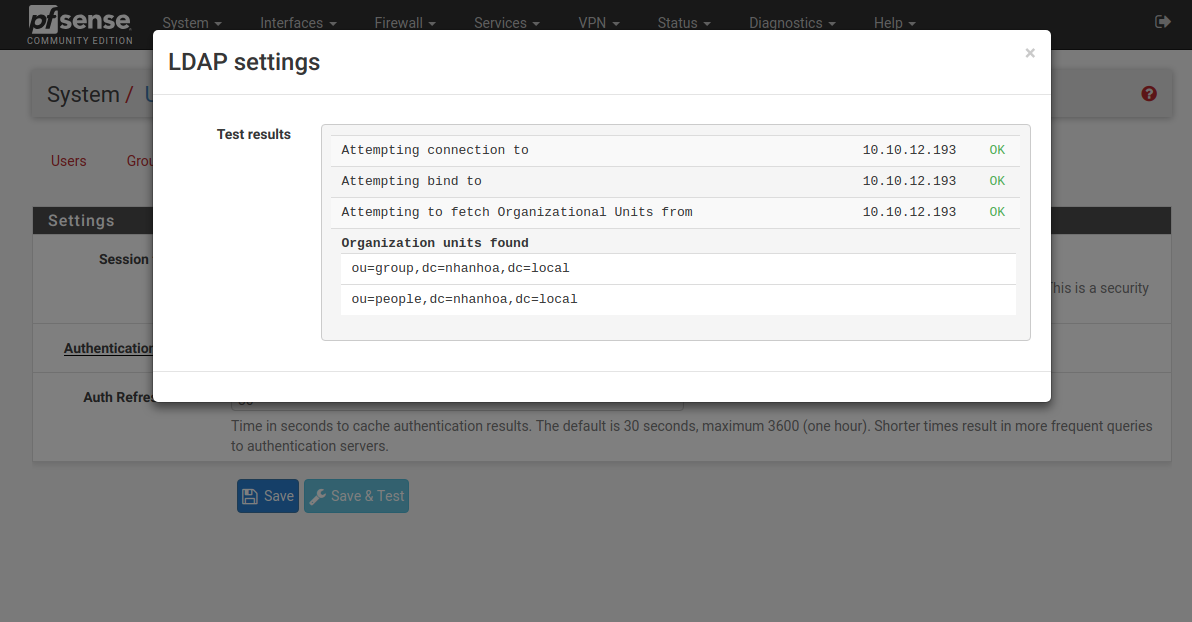

2. Thiết lập xác thực bằng LDAP

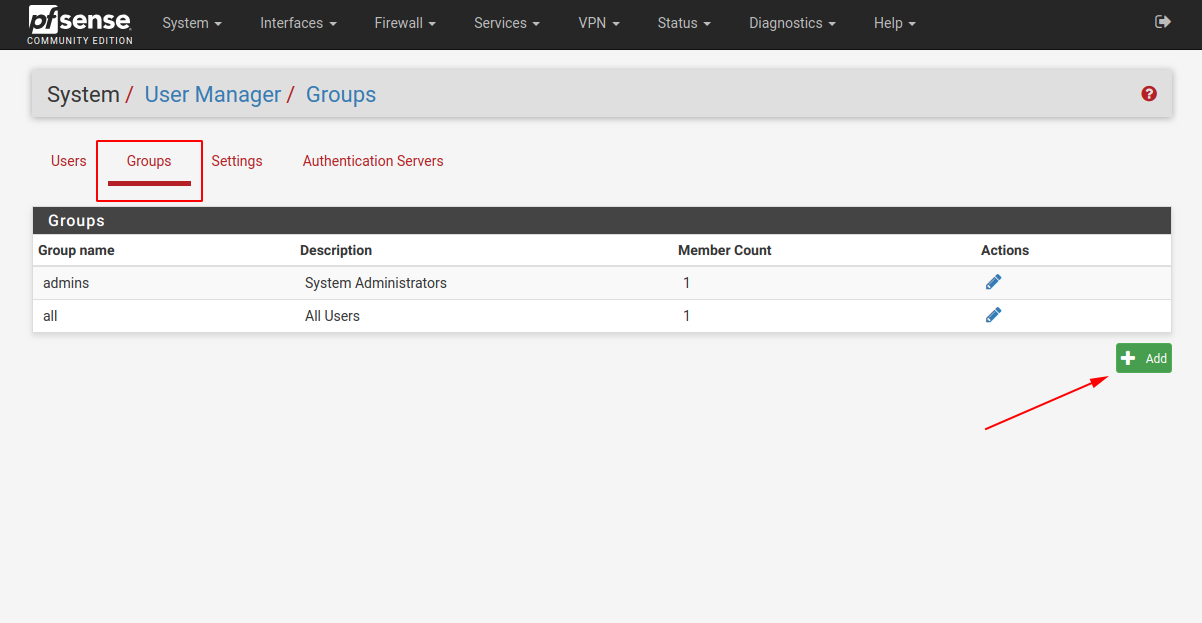

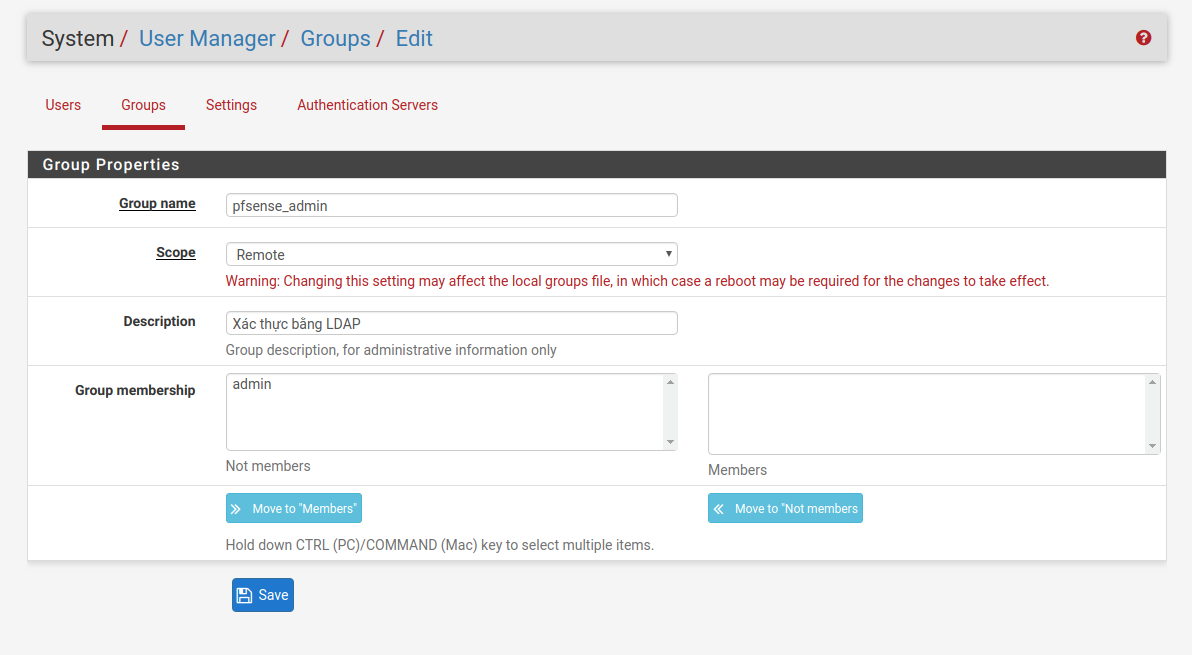

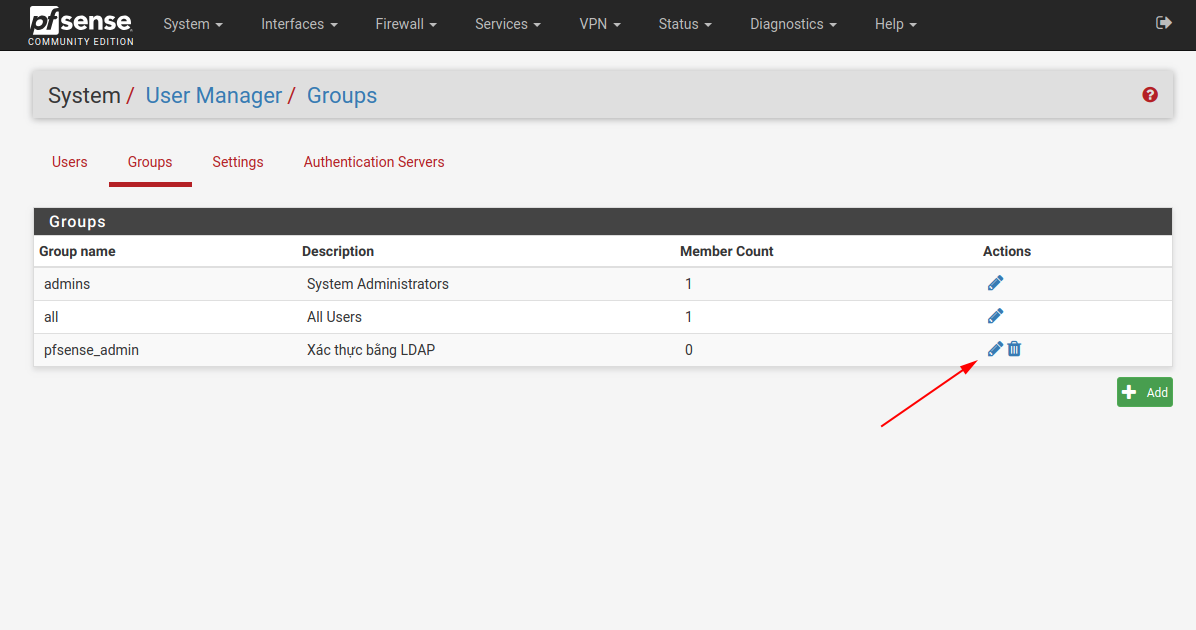

3. Tạo group và phân quyền

Chú ý, Group mapping trong Pfsense phải trùng tên với group trong LDAP

Nhập thông tin như sau:

Group name : pfsense_admin

Scope : Remote

Description: Xác thực bằng LDAP

Chọn Save

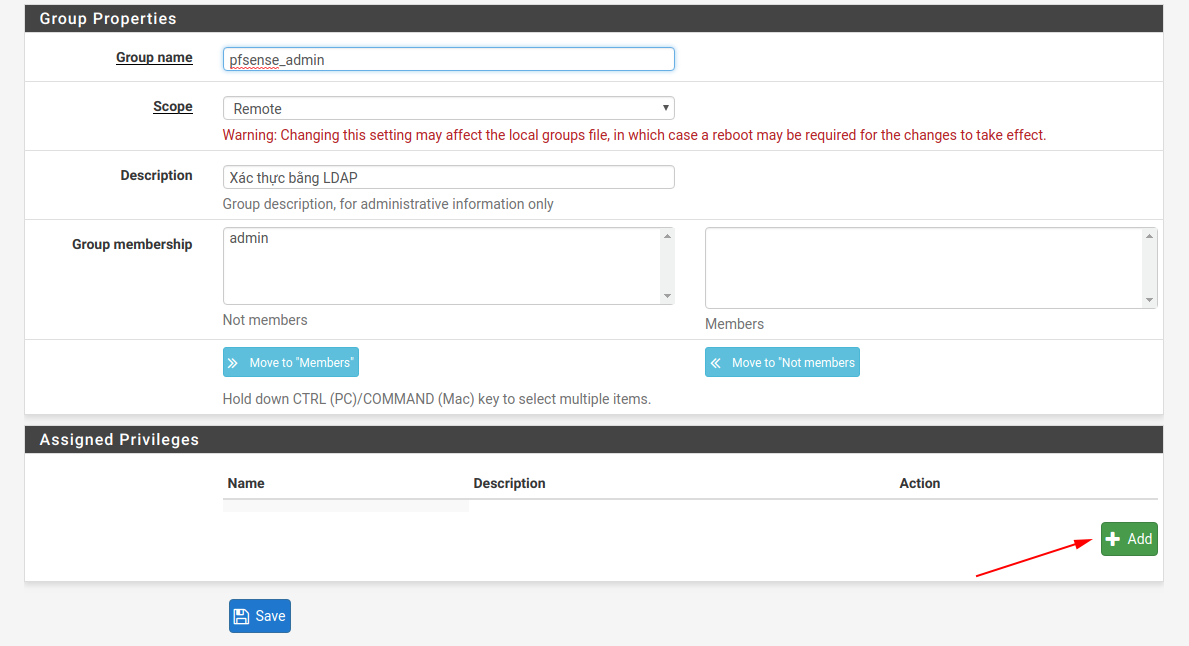

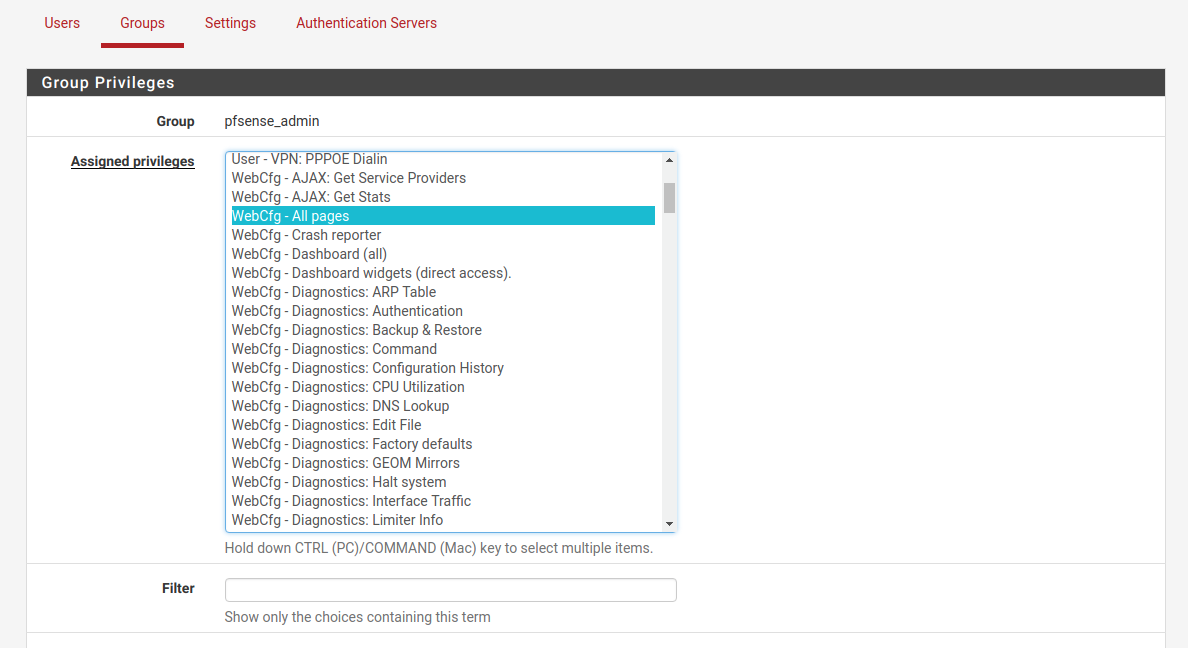

Phân quyền cho Group pfsense_admin:

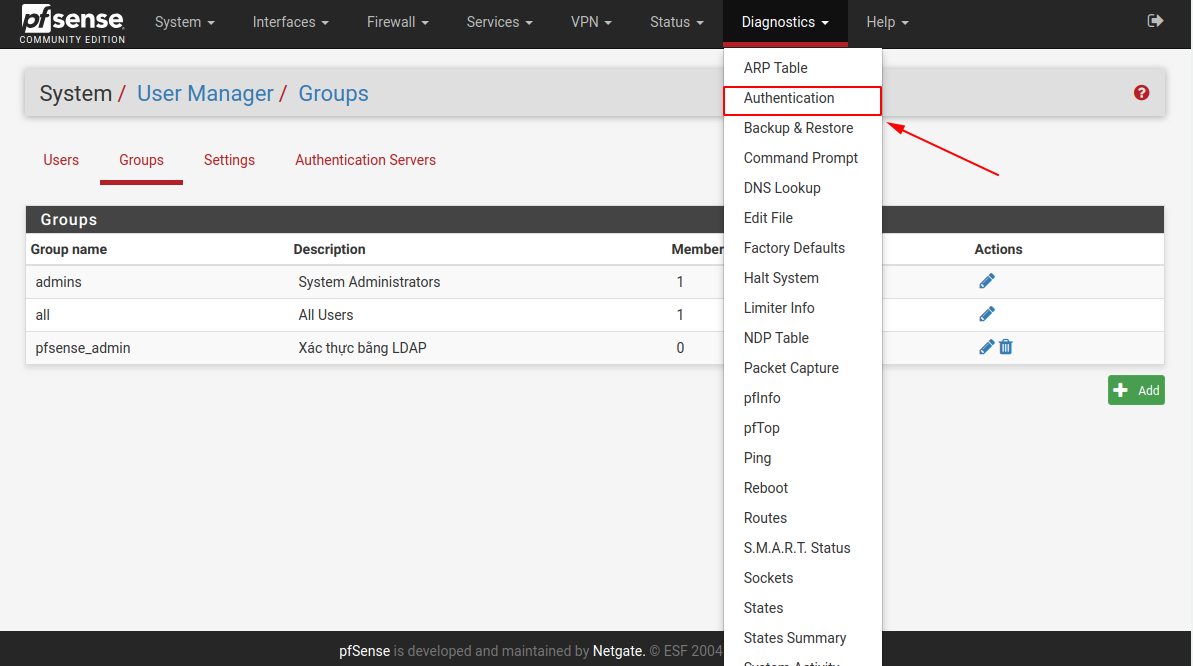

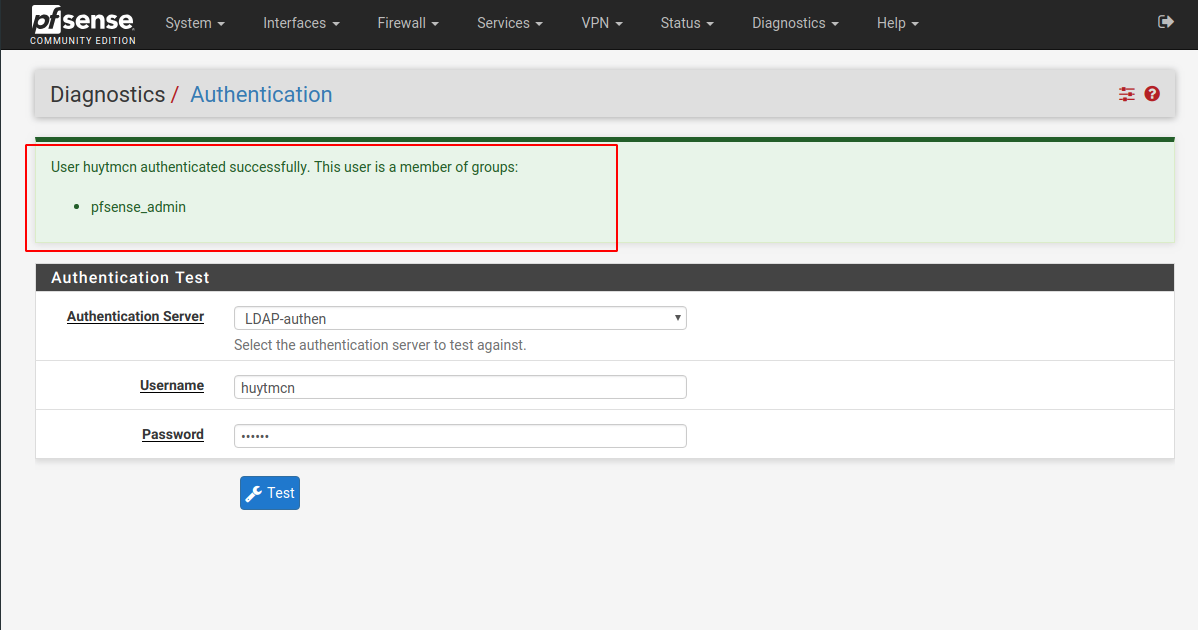

4. Kiểm tra lại cấu hình

Diagnostics -> Authentication

Nhập thông tin như sau

Authentication Server : LDAP-authen Username : huytmcn Password : **

Chọn Test

Kết quả

Login vào pfsense với tài khoản LDAP

Cảm ơn đã truy cập vào Cloud365 !

Ở bài này mình đã hướng dẫn mọi người cách tích hợp LDAP với Pfsense. Vậy nếu chúng ta sử dụng OpenVPN với Pfsene thì các tài khoản này có thực hiện VPN được không? Câu trả lời là có, trong bài viết tiếp theo mình sẽ hướng dẫn các bạn cách cấu hình Pfsense để có thể VPN với user LDAP.

Thực hiện bởi cloud365.vn

Chuỗi bài viết về LDAP và tích hợp LDAP với các phần mềm nguồn mở khác.

Giới thiệu và tìm hiểu về LDAP.

Cài đặt OpenLDAP trên CentOS 7

Hướng dẫn cài đặt phpldapadmin trên CentOS 7

Xác thực SSH với LDAP

Tích hợp LDAP với Pfsense

OpenVPN Pfsense đối với user được tích hợp từ LDAP

Tích hợp LDAP với phpIPAM

Tích hợp LDAP với Check_MK

Tích hợp LDAP với Graylog

Hướng dẫn triển khai LDAP Master - Master trên CentOS 7

Hướng dẫn triển khai LDAP Master - Slave trên CentOS 7

Hướng dẫn cấu hình Keepalive cho mô hình LDAP Master Master

Hướng dẫn triển khai LDAP Multi-Master Haproxy Pacemaker trên CentOS 7

Hướng dẫn backup và restore trên CentOS 7